Guía para la Configuración de Servidores de Correo

¿Necesitas ayuda con tu servidor de correo electrónico? Consulta esta guía completa para aprender más sobre autenticación de correos, configuración de registros DNS, LSIP, firma de dominios de autor y más.

Además, obtén instrucciones paso a paso sobre cómo implementar cada uno para tu servidor de correo.

Introducción al Marco de Políticas del Remitente (SPF)

El registro del marco de políticas del remitente (SPF) se creó como una forma de evitar la falsificación de la dirección del remitente. Es un estándar abierto que actúa como una forma de autenticación de correo electrónico. Excepto que, en lugar de bloquear ciertos correos electrónicos para que no lleguen a su bandeja de entrada, evita que se envíen correos electrónicos no autorizados en su nombre.

Al implementar un registro SPF, puede especificar qué servidores pueden enviar correos electrónicos en nombre de su dominio. Esto ayuda a prevenir la suplantación de dominio. Y como propietario del dominio, publica su política y el servidor receptor verificará (según la política) para verificar su validez.

Ejemplo de registro SPF

{

"Status": 0,

"TC": false,

"RD": true,

"RA": true,

"AD": true,

"CD": false,

"Question": [

{

"name": "zerobounce.net.",

"type": 99

}

],

"Answer": [

{

"name": "zerobounce.net.",

"type": 99,

"TTL": 299,

"data": "\"v=spf1 ip4:185.25.156.0/24 include:_spf.google.com include:mail.zendesk.com include:spf.tapfiliate.com -all\""

}

]

}

Cómo configurar un registro SPF

Puedes usar el Generador de Registros SPF para crear tu registro fácilmente.

Una vez que haya creado su registro SPF, deberá agregarlo a sus registros DNS. Sus registros DNS pueden ser administrados por su empresa de alojamiento, en sus propios servidores o en un proveedor externo.

TXT (TIPO 16) o SPF (TIPO 99) Tipos de registros en DNS

Tenga en cuenta: SPF (TIPO 99) ahora está obsoleto

Cuando se introdujo el estándar, su registro SPF se almacenó como un registro TXT (TIPO 16). En 2005, se introdujo un nuevo estándar, SPF (TIPO 99). Originalmente, SPF se creó para reemplazar el registro TXT original. Sin embargo, los servidores de correo volvieron al registro TXT original y SPF (TIPO 99) quedó obsoleto.

Ahora, aunque SPF (TYPE 99) está obsoleto, aún se recomienda tener los registros presentes. Si su cadena de autenticación contiene tanto el TIPO 99 como el TIPO 16, se le considerará "compatible con SPF". Si solo tiene TIPO 16, se le considerará "Obediente".

Introducción a DomainKeys

DomainKeys es un protocolo de autenticación de correo electrónico en desuso desarrollado por Yahoo. Fue creado para verificar la integridad del mensaje.del nombre de dominio de cualquier remitente dado.

DomainKeys fue reemplazado por el método de autenticación de correo electrónico DomainKeys Identified Mail (DKIM). Aunque este estándar es reemplazado, muchos servidores de correo (antiguos y nuevos) todavía usan este estándar, y si tiene la opción, debe implementarlo.

Published Standard: RFC 4870

https://www.ietf.org/rfc/rfc4870.txt to find more details about Published Standard: RFC 4870

¿Cómo funcionan los DomainKeys?

Para entender mejor cómo funcionan las DomainKeys, echa un vistazo a este ejemplo de una DomainKey a continuación:

{

"Status": 0,

"TC": false,

"RD": true,

"RA": true,

"AD": true,

"CD": false,

"Question": [

{

"name": "zb._domainkey.zerobounce.net.",

"type": 16

}

],

"Answer": [

{

"name": "zb._domainkey.zerobounce.net.",

"type": 16,

"TTL": 299,

"data": "\"v=DKIM1"; "k=rsa";

"p=MIIBIjANBgkqhkiG9w0BAQEFAAOCAQ8AMIIBCgKCAQEAjxHiM+LhOfpCTgqZCnmZgX8S0766oDeOx2XkVJqqxMQgCp4CNqzGBLMk/wc2wwWYAsSI5tSW6vSTigkYwA2Y73Ufhc4c1GGpp8oN/d+OJqTNHIqJO4fk7RvTryJbfG8IxFNKefTMMVdcVZcElqGNiflpC5PgbJmk9cNMVcAxiBgYNmg8ofmjIHX8MvbMr3tN/A2XRacZtpvlukrHwJYnRzb1gK7W0l/7QEh/Ad8uIQa/fSaf9oWWnEk7caA7aKRMln/heayxP42XfXMfsBGXGN8ZkrPtevXkmECl21LYKwP+rlEtxS55vK5cgJjtFPI2ooAxRfkQlh1W9CediWXEzwIDAQAB"

}

],

"Comment": "Response from 162.159.0.218."

} Como puede ver en nuestro registro, la clave pública comienza con “p=” nuestro método de cifrado se denota con “k=”. Suponiendo que su software de correo electrónico esté habilitado para DomainKey, su clave privada se utiliza para generar una firma digital. Ésta se incluye en las cabeceras de sus correos electrónicos. Para que su correo electrónico sea entregado a la bandeja de entrada del destinatario, la clave pública y la firma digital deben coincidir.

¿Qué es un registro de política DomainKeys?

Cuando utiliza DomainKeys, puede publicar declaraciones de política en DNS que ayudan a los receptores de correo electrónico a entender cómo deben tratar su correo electrónico. Hay tres declaraciones principales que pueden publicarse:

"t=y" - Which means that your email DomainKeys are in test mode.

"o=-" - All email from your domain is digitally signed.

"o=~" - Some email from your domain is digitally signed.

"n=*" - n stands for notes. Replace the * symbol, with any note you likeCómo configurar un Registro de Políticas de DomainKeys

Para configurar su DomainKey, tendrá que habilitar esto a través de su software de correo electrónico. Esta función suele estar incorporada, pero para habilitarla como se ha descrito anteriormente, tendrá que hacer el trabajo de campo. Tenga en cuenta: si su software de correo electrónico carece de esta función, puede ser el momento de cambiar a uno nuevo.

Si su software de correo electrónico requiere que las Claves RSA se generen por separado, añada la clave privada a sí mismo y la clave pública a su DNS.

¿Cómo puedo consultar mis registros DomainKeys?

Puede comprobar sus DNS, de forma gratuita, utilizando la herramienta DNS de Google: Google Public DNS Herramienta: https://dns.google.com/ para encontrar más detalles sobre la herramienta de DNS público de Google

Los servidores de correo utilizan dos métodos diferentes al determinar el SPF y el DKIM: estricto y relajado. En el ejemplo siguiente, verá que la dirección FROM utiliza zerobounce.net como dominio. Esto se compara con "return-path (enveloped-sender)" para SPF o la etiqueta "d=" en la firma del dominio para DKIM.

Introducción a DomainKeys Identified Mail (DKIM)

DomainKeys Identified Mail (DKIM) es un método de autenticación creado para detectar la suplantación del correo electrónico. Permite que el Servidor Receptor de Correo compruebe que el correo electrónico que ha recibido, ha sido enviado por el propietario del dominio. Lo hace adjuntando una firma digital a cada correo electrónico saliente, que está vinculada a un nombre de dominio específico. El sistema receptor lo comprueba con la clave pública del DNS.

Norma de Internet DKIM RFC 6376

https://tools.ietf.org/html/rfc6376 para encontrar más detalles sobre DKIM Internet Standard RFC

Ejemplo de firma DKIM

DKIM-Signature: v=1; a=rsa-sha256; d=example.net; s=secure;

c=relaxed/simple; q=dns/txt; t=1117574938; x=1118006938;

h=from:to:subject:date:keywords:keywords;

bh=MTIzNDU2Nzg5MDEyMzQ1Njc4OTAxMjM0NTY3ODkwMTI=;

b=dzdVyOfAKCdLXdJOc9G2q8LoXSlEniSbav+yuU4zGeeruD00lszZ

VoG4ZHRNiYzRLa siguiente tabla analiza la firma DKIM presentada anteriormente.

- v versión

- a algoritmo de firma

- d dominio

- s seleccionado

- c algoritmo(s) de canonicalización para la cabecera y el cuerpo

- q método de consulta predeterminado

- t marca de hora de la firma

- x hora de vencimiento

- h campos de cabecera - lista de los que han sido firmados

- bh cuerpo de troceo

- b firma de cabeceras y cuerpo

Cómo configurar DKIM

Una vez que haya configurado sus DomainKeys, deberá configurar su firma DKIM en el software de su servidor de correo electrónico. La mayoría de los programas de correo electrónico modernos, si no todos, le permitirán habilitar las firmas DKIM y establecer las configuraciones básicas.

Si su software de correo electrónico no incluye funciones DKIM, le recomendamos cambiar a un paquete de software más moderno. Esto le asegurará el acceso a todos los estándares modernos de correo electrónico.

¿Necesitas crear un registro DKIM?

¡Prueba nuestro Generador DKIM gratuito!

Ejemplos de Identificadores de Correo Electrónico

Ejemplo de alineación SPF estricta del identificador de correo electrónico

A continuación se muestra un ejemplo de cabecera de un correo electrónico, preste atención al dominio resaltado en el color rojo.

Return-path: <mailtest"@zerobounce.net">

DKIM-Signature: v=1; a=rsa-sha256; c=simple/simple;

d=zerobounce.net; s=secure;

h=from;

bh=o3fu6xyRMvsfFmwnP6/SlW7vJ99RrE0ChDczpE+HayQ=;

b=ODihl0g56Upldz3ETsFkFlY5EyPNJecpftbJxQHaBzHVOOzqpr0NaJTEBZ3aOLOR0

piHemvHGHtVtEM0jH0RUJ2MG22gEuUnXA8No6mqgJEs47P/9APKG45SVy7O1XNpK7

2dzD8iGgb4aguGwvYMO1lrsv+I7Wtj0J+Ev98b4Xg=

Received: from [168.144.32.46] (VPS9517.ad3.softcom.biz [168.144.32.46])

by mail.zerobounce.net with SMTP;

Sun, 8 Jul 2020 23:53:06 -0400

Subject: Your Email Authentication Results!

Date: Sun, 08 Jul 2020 23:53:06 -0400

From: "ZeroBounce" <mailtest"@zerobounce.net">Si las dos secciones resaltadas en el color rojo coinciden exactamente, se considera que se trata de un cumplimiento estricto de SPF.

Ejemplo de alineación estricta del identificador de correo electrónico de DKIM

A continuación se muestra un ejemplo de cabecera de un correo electrónico. Preste atención al dominio resaltado en el color rojo

Return-path: <mailtest@zerobounce.net>

DKIM-Signature: v=1; a=rsa-sha256; c=simple/simple;

d="zerobounce.net"; s=secure;

h=from;

bh=o3fu6xyRMvsfFmwnP6/SlW7vJ99RrE0ChDczpE+HayQ=;

b=ODihl0g56Upldz3ETsFkFlY5EyPNJecpftbJxQHaBzHVOOzqpr0NaJTEBZ3aOLOR0

piHemvHGHtVtEM0jH0RUJ2MG22gEuUnXA8No6mqgJEs47P/9APKG45SVy7O1XNpK7

2dzD8iGgb4aguGwvYMO1lrsv+I7Wtj0J+Ev98b4Xg=

Received: from [168.144.32.46] (VPS9517.ad3.softcom.biz [168.144.32.46])

by mail.zerobounce.net with SMTP;

Sun, 8 Jul 2020 23:53:06 -0400

Subject: Your Email Authentication Results!

Date: Sun, 08 Jul 2020 23:53:06 -0400

From: "ZeroBounce" <mailtest@"zerobounce.net">Si las dos secciones resaltadas en el color rojo coinciden exactamente, se considera que se trata de un cumplimiento estricto de DKIM.

Ejemplo de alineación relajada del identificador de correo electrónico de SPF

A continuación se muestra un ejemplo de cabecera de un correo electrónico. Preste atención al dominio resaltado en el color naranja.

Return-path: <mailtest@"amazing.zerobounce.net">

DKIM-Signature: v=1; a=rsa-sha256; c=simple/simple;

d=zerobounce.net; s=secure;

h=from;

bh=o3fu6xyRMvsfFmwnP6/SlW7vJ99RrE0ChDczpE+HayQ=;

b=ODihl0g56Upldz3ETsFkFlY5EyPNJecpftbJxQHaBzHVOOzqpr0NaJTEBZ3aOLOR0

piHemvHGHtVtEM0jH0RUJ2MG22gEuUnXA8No6mqgJEs47P/9APKG45SVy7O1XNpK7

2dzD8iGgb4aguGwvYMO1lrsv+I7Wtj0J+Ev98b4Xg=

Received: from [168.144.32.46] (VPS9517.ad3.softcom.biz [168.144.32.46])

by mail.zerobounce.net with SMTP;

Sun, 8 Jul 2020 23:53:06 -0400

Subject: Your Email Authentication Results

Date: Sun, 08 Jul 2020 23:53:06 -0400

From: "ZeroBounce" <mailtest@"awesome.zerobounce.net">Si en las dos secciones resaltadas en el color naranja los subdominios no coinciden, se considera que se trata de un cumplimiento relajado de SPF.

Ejemplo de alineación DKIM relajada del identificador de correo electrónico

A continuación se muestra un ejemplo de cabecera de un correo electrónico. Preste atención al dominio resaltado en el color naranja.

Return-path:

DKIM-Signature: v=1; a=rsa-sha256; c=simple/simple;

d="amazing.zerobounce.net"; s=secure;

h=from;

bh=o3fu6xyRMvsfFmwnP6/SlW7vJ99RrE0ChDczpE+HayQ=;

b=ODihl0g56Upldz3ETsFkFlY5EyPNJecpftbJxQHaBzHVOOzqpr0NaJTEBZ3aOLOR0

piHemvHGHtVtEM0jH0RUJ2MG22gEuUnXA8No6mqgJEs47P/9APKG45SVy7O1XNpK7

2dzD8iGgb4aguGwvYMO1lrsv+I7Wtj0J+Ev98b4Xg=

Received: from [168.144.32.46] (VPS9517.ad3.softcom.biz [168.144.32.46])

by mail.zerobounce.net with SMTP;

Sun, 8 Jul 2020 23:53:06 -0400

Subject: Your Email Authentication Results

Date: Sun, 08 Jul 2020 23:53:06 -0400

From: "ZeroBounce" <mailtest@"awesome.zerobounce.net">Si las dos secciones resaltadas en el color naranja coinciden exactamente, se considera que se trata de un cumplimiento relajado de DKIN.

Ejemplo de alineación no alineada del identificador de correo electrónico de SPF

A continuación se muestra un ejemplo de cabecera de un correo electrónico. Preste atención al dominio resaltado en el color azul.

Return-path: <mailtest@"example.com">

DKIM-Signature: v=1; a=rsa-sha256; c=simple/simple;

d=zerobounce.net; s=secure;

h=from;

bh=o3fu6xyRMvsfFmwnP6/SlW7vJ99RrE0ChDczpE+HayQ=;

b=ODihl0g56Upldz3ETsFkFlY5EyPNJecpftbJxQHaBzHVOOzqpr0NaJTEBZ3aOLOR0

piHemvHGHtVtEM0jH0RUJ2MG22gEuUnXA8No6mqgJEs47P/9APKG45SVy7O1XNpK7

2dzD8iGgb4aguGwvYMO1lrsv+I7Wtj0J+Ev98b4Xg=

Received: from [168.144.32.46] (VPS9517.ad3.softcom.biz [168.144.32.46])

by mail.zerobounce.net with SMTP;

Sun, 8 Jul 2020 23:53:06 -0400

Subject: Your Email Authentication Results

Date: Sun, 08 Jul 2020 23:53:06 -0400

From: "ZeroBounce" <mailtest@"zerobounce.net">Si las dos secciones resaltadas en el color azul no coinciden, se considera que se trata de un cumplimiento de SPF no alineado..

Ejemplo de alineación no alineada del identificador de correo electrónico de DKIM

A continuación se muestra un ejemplo de cabecera de un correo electrónico. Preste atención al dominio resaltado en el color azul.

Return-path:

DKIM-Signature: v=1; a=rsa-sha256; c=simple/simple;

d="example.com"; s=secure;

h=from;

bh=o3fu6xyRMvsfFmwnP6/SlW7vJ99RrE0ChDczpE+HayQ=;

b=ODihl0g56Upldz3ETsFkFlY5EyPNJecpftbJxQHaBzHVOOzqpr0NaJTEBZ3aOLOR0

piHemvHGHtVtEM0jH0RUJ2MG22gEuUnXA8No6mqgJEs47P/9APKG45SVy7O1XNpK7

2dzD8iGgb4aguGwvYMO1lrsv+I7Wtj0J+Ev98b4Xg=

Received: from [168.144.32.46] (VPS9517.ad3.softcom.biz [168.144.32.46])

by mail.zerobounce.net with SMTP;

Sun, 8 Jul 2020 23:53:06 -0400

Subject: Your Email Authentication Results

Date: Sun, 08 Jul 2020 23:53:06 -0400

From: "ZeroBounce" <mailtest@"zerobounce.net">Si las dos secciones resaltadas en el color azul coinciden exactamente, se considera que se trata de un cumplimiento no alineado de DKIM.

¿Qué es DMARC?

Autentificación, Informes y Conformidad del mensaje basado en el dominio (DMARC) es un protocolo de autenticación de correo electrónico cuyo objetivo es detener o reducir los ataques de spam y phishing. La especificación DMARC amplía esencialmente la autenticación de correo electrónico existente mediante SPF o DKIM. Así, los receptores de correo electrónico que han aplicado para DMARC, experimentarán una autenticación más constante.

Al igual que SPF, DMARC permite al propietario del dominio publicar su política y el servidor receptor puede comprobar la validez del registro. Sin embargo, a diferencia de SPF, DMARC también incluye instrucciones sobre qué hacer con los mensajes que no superan la autenticación.

DMARC esencialmente extiende la funcionalidad de SPF y DomainKeys Identified Mail (DKIM). Permite al administrador de un dominio publicar una política en sus registros DNS. Después, pueden especificar qué protocolo de autenticación (SPF, DKIM o ambos) se utiliza al enviar correos electrónicos desde ese dominio. Además, el administrador puede especificar un procedimiento de presentación de informes, el Formato de notificación de fallos de autenticación (AFRF), para las acciones realizadas bajo esas políticas.

Estándar DKIM: RFC 7489

$Autentificación, Informes y Conformidad de mensaje basados en el dominio: https://tools.ietf.org/html/rfc7489 para encontrar más detalles sobre la Autentificación, Informes y Conformidad de mensaje basados en el dominio

Ejemplo de Registro DMARC

Este es un ejemplo de un registro DMARC que utilizamos en www.zerobounce.net/es :

"v=DMARC1;p=none;pct=100;rua=mailto:email@domain.com;ruf=mailto:email@domain.com;"Veamos este código en detalle:

- Sintaxis

- Definición

- Ejemplo

- v

- Versión de Protocolo

- v=DMARC1

- pcto

- Porcentaje de mensajes filtrados

- pcto=100

- ruf

- Notificación de URI para informes forenses

- ruf=authfail@zerobounce.net

- rua

- Notificación de URI para informes agregados

- rua=aggrep@zerobounce.net

- p

- Política para el dominio organizativo

- p=cuarentena

- sp

- Política para los subdominios del OD

- sp=rechazo

- adkim

- Modo de alineación del identificador para DKIM

- adkim=estricta

- aspf

- Modo de alineación del identificador para SPF

- aspf=relajada

¿Necesitas ayuda para configurar un registro DMARC?

Prueba el Monitor DMARC ahora:

- Configuración sencilla

- Monitoreo y reportes automatizados

- Envíos ilimitados de correos electrónicos

¿Necesito DMARC para mi servidor de correo?

La respuesta corta - sí.

DMARC (Autenticación, Reporte y Conformidad de Mensajes Basados en el Dominio) incluye etiquetas opcionales que ayudarán a los servidores de correo a validar tus mensajes con un estándar más alto. No solo es potente para prevenir intentos de suplantación y phishing, sino que la mayoría de los proveedores de correo más populares, incluyendo Google, Yahoo y Outlook, lo requieren para todos los remitentes.

ADKIM y ASPF son las etiquetas que representan el modo de alineación para DKIM y SPF. Pueden tener dos valores: "r" para relajado y "s" para estricto. Consulta las tablas a continuación para los escenarios de Aprobado/Rechazado:

Alineación relajada

- Dominio ‘MailFrom’

- Dominio Header ‘From’

- Resultado

- mail.example.com

- mail.example.com

- APROBADO

- mail.example.com

- example.com

- APROBADO

- example.mail.com

- example.com

- REPROBADO

Alineación estricta

- Dominio ‘MailFrom’

- Dominio Header ‘From’

- Resultado

- mail.example.com

- mail.example.com

- APROBADO

- mail.example.com

- example.com

- REPROBADO

- example.mail.com

- example.com

- REPROBADO

Cómo configurar sus contactos de abuso

The Network Abuse Clearing House administra y mantiene una base de datos de contactos de abuso. Aquí, un propietario de dominio puede registrar la información de contacto de su correo de abuso. Si una persona recibe correos abusivos, acosadores o spam, puede acceder a la base de datos y encontrar la dirección adecuada de los contactos de abuso del dominio infractor.

Para configurar tu dominio para alertas de contactos de abuso:

Envía un correo a "update@abuse.net" con el asunto "Please Add My Contacts", y en el cuerpo del correo incluye la siguiente información.

Para un único contacto de abuso:

YourDomainName.com: abuse@example.com

Para múltiples contactos de abuso:

YourDomainName.org: abuse@example.com postmaster@example.net

Luego, envíalo. Revisa el sitio web para obtener información actualizada sobre contactos de abuso dentro de unas horas después de enviar el correo.

¿Cómo puedo buscar el contacto de abuso de un dominio del cual estoy recibiendo abuso?

Usa la herramienta de búsqueda de contactos de abuso de Abuse.net para obtener más detalles.

¿Qué son las Prácticas de Firma del Dominio del Autor (ADSP)? (HISTÓRICO)

¿Qué es el ADSP?

Prácticas de firma de dominio del autor (Author Domain Signing Practices/ADSP), es una extensión opcional utilizada en la autenticación DKIM. ADSP se desarrolló para evitar que un remitente malicioso pase por el autor legítimo de un correo electrónico.

ADSP fue aprobado como un estándar RFC 5617 en agosto de 2009, pero fue declarado "Histórico" en noviembre de 2013.

Actualmente, hay tres posibles prácticas de firma salientes:

- Registro

- Explicación

- desconocido

- Algunos, todos o la mayoría de los correos electrónicos estarán firmados. Tratado lo mismo cómo cuando no se define un registro

- todos

- Todos los correos electrónicos del dominio están firmados

- descartar

- Todo el correo enviado desde este dominio se firmará, y si la firma no es válida o falta, se pedirá al servidor receptor que elimine el mensaje

Si el registro está configurado con "todos" o "desechable", entonces el campo FROM debe proceder de sus servidores de correo. Si utiliza algo como Gmail o Outlook para enviar correo, entonces su política DKIM de ASDP estará configurada como "desconocida".

Entonces, ¿cuál es la diferencia entre "todos" y "desechable"? Si la política está marcada como "todos", entonces el servidor de correo receptor podría tratar el correo electrónico como sospechoso, y asignar una calificación de spam más alta. Si el registro está marcado como "desechable", el servidor de correo electrónico receptor descartará el mensaje si no está firmado correctamente por el dominio.

Cómo configurar una política ADSP

- Configure su DKIM: Cómo configurar su firma DKIM.

- Publique un tipo de registro de recursos TXT de DNS para su dominio con el siguiente formato:

_adsp._domainkey.{subdomain}.domain.example Si su correo electrónico de dominio tiene correos electrónicos de subdominio, simplemente reemplazará el {subdomain} .

- Por ejemplo, "user@blogs.domain.com" tendría una clave como la siguiente: _adsp._domainkey.blogs.domain.com

- Pero, lo más habitual es que la mayoría de los propietarios de dominios tengan correos electrónicos como "users@domain.com" y que tengan este aspecto: _adsp._domainkey.domain.com

Dependiendo de la política que desee aplicar, puede establecer el registro como "dkim=todos", "dkim=desechable", or"dkim=desconocido".

¿Qué son los registros PTR?

La búsqueda inversa de DNS, o la resolución inversa de DNS (rDNS) se conocen más comúnmente como registros PTR. Esencialmente, asignan una dirección IP a un dominio/host. Es el reverso del registro A en IPv4 y del registro AAAA en IPv6.

Entonces, si son como los registros A (pero al revés) ¿por qué son importantes? Los registros PTR son utilizados por los filtros de SPAM. Por lo general, los spammers envían correos electrónicos con nombres de dominio falsificados. Sin embargo, puede que no tengan el registro PTR correcto configurado en el DNS. Si este es el caso, los correos electrónicos están bloqueados para que no los reciba el destinatario previsto.

Por qué debe evitar el uso de registros PTR genéricos

Los PTR genéricos son registros utilizados por la mayoría de las empresas de alojamiento. Utilizan lo que parece ser una cadena aleatoria, una secuencia alfanumérica o un patrón repetitivo. Algo parecido a 123-123-123-123.your.isp.com.

Muchos filtros de spam buscarán su registro PTR para determinar si coincide con una de las muchas cadenas genéricas conocidas. Si usted no ha configurado su registro PTR y se basa en el proporcionado por su empresa de alojamiento, corre el riesgo de ser marcado por el filtro de spam. Para evitarlo, su registro PTR debe ser único y generalmente tomar la forma de "mail.dominio.com".

Tenga en cuenta que sólo sus servidores de correo saliente o la última dirección IP de envío (LSIP) deben tener un registro PTR rDNS. Sin embargo, le recomendamos que configure un registro PTR para todos los registros MX y las IP que tenga.

¿Qué es la LSIP

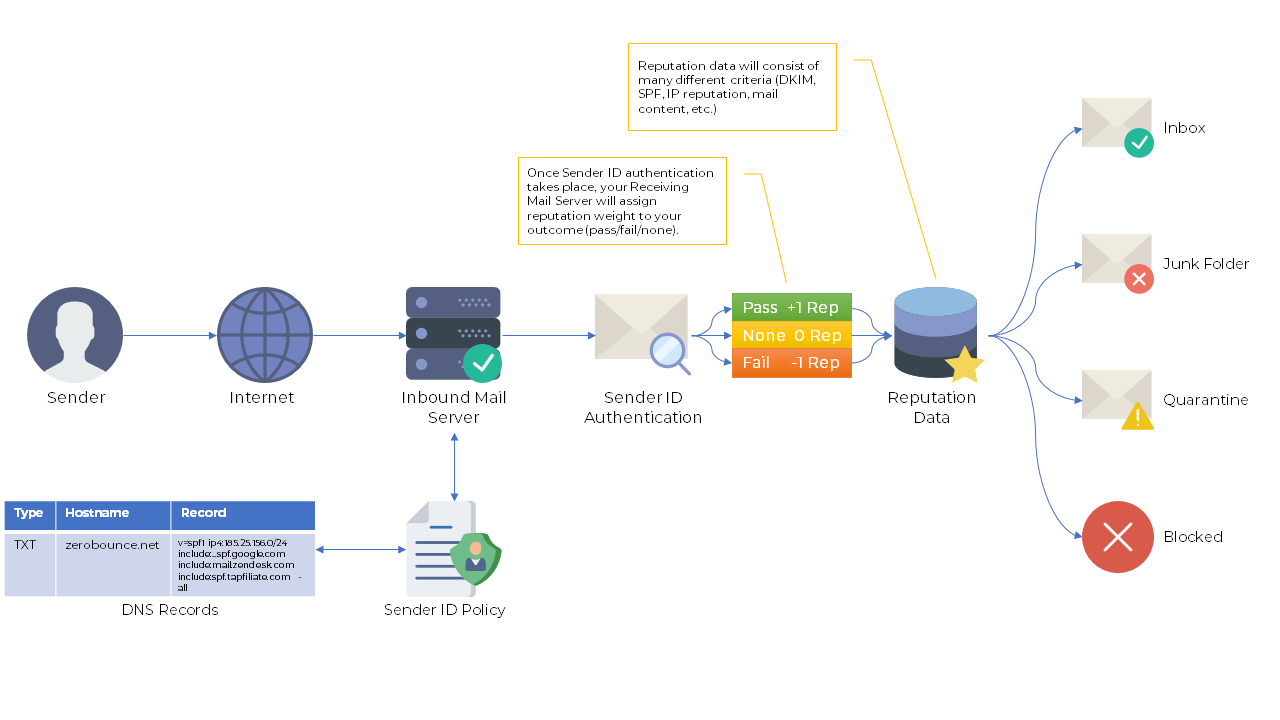

La ultima dirección IP de envío (LSIP) se refiere a la última dirección IP para "manejar" y envía su correo electrónico hacia su destinatario previsto. Es importante que configure un registro rDNS para este dominio, y que esta IP sea la misma que se utiliza en la comprobación de ID de remitente y e SPF.

¿Cómo configurar mi registro PTR único?

En primer lugar, tendrá que ponerse en contacto con su ISP para que configure su registro PTR. Esto es algo que harán de forma gratuita, pero tendrá que iniciar la solicitud. En segundo lugar, si el dominio de su servidor es similar a mail.exampledomain.com, tendrá que solicitar a su ISP que configure el registro rPTR. Para ello, tendrá que proporcionarles la dirección IP de su servidor.

Comprobador de registros PTR

Puede comprobar si su servidor de correo tiene un registro PTR configurado, utilizando nuestra herramienta de búsqueda: Herramienta de búsqueda de registros PTR

Cómo añadir un Sender ID (HISTÓRICO)

Sender ID, también conocido como SPF2.0 (histórico), se creó originalmente para ampliar el protocolo SPF original. La intención era proporcionar una protección superior contra el phishing y la suplantación de dominios mediante la verificación de los remitentes de correo electrónico. Actualmente, Microsoft posee las patentes de varios componentes de Sender ID, y todavía lo utiliza en su Exchange Server.

La mayoría de los correos electrónicos no deseados o maliciosos contienen cabeceras que fueron modificadas para ocultar su identidad/punto de origen. El SPF y el Sender ID son casi idénticos en su sintaxis. En lo que difieren es en cómo el servidor de correo receptor busca el registro de autenticación del mensaje. El registro de autenticación es una línea de código implantada en su DNS, que aparece en las cabeceras de sus mensajes de correo electrónico.

El SPF examina el dominio desde la dirección de ruta de retorno del sobre (5321-FROM), normalmente llamada dirección de rebote. Sender ID examina la dirección supuestamente responsable (PRA), conocida como 5322-FROM, es decir, la dirección del remitente visible en el mensaje. Por lo tanto, Sender ID proporciona una mejor protección contra las estafas de phishing y suplantación de dominios que hemos mencionado anteriormente.

Sender ID es casi idéntico al SPF, salvo que v=spf1 se sustituye por uno de los siguientes:

- Método

- Explicación

- spf2.0/mfrom

- verifica la dirección del remitente del sobre al igual que SPF.

- spf2.0/mfrom,pra or spf2.0/pra,mfrom

- verifica tanto el remitente del sobre como la PRA.

- spf2.0/pra

- verifica sólo la PRA.

¿Cómo funciona Sender ID?

- Usted envía un mensaje de correo electrónico.

- El servidor de correo electrónico del destinatario recibe su mensaje.

- El servidor de correo electrónico del destinatario comprueba el registro SPF del dominio remitente y determina que coincide.

- Si la dirección IP y el registro SPF del servidor remitente coinciden, el correo se entrega.

Contenidos

- Introducción a SPF para encontrar más detalles sobre los enlaces

- Introducción a DomainKeys para encontrar más detalles sobre los enlaces

- Introducción a DomainKeys Identified Mail (DKIM) para encontrar más detalles sobre los enlaces

- Ejemplos de Identificadores de Correo Electrónico para encontrar más detalles sobre los enlaces

- What is DMARC? para encontrar más detalles sobre los enlaces

- Firma de autor de dominio para encontrar más detalles sobre los enlaces

- ¿Qué son los registros PTR y LSIP? para encontrar más detalles sobre los enlaces

- Cómo añadir un Sender ID para encontrar más detalles sobre los enlaces